When I contracted my internet line with spanish ISP Pepephone they installed me a ZTE F680 router with embedded ONU/ONT. I didn’t wanted the router thing so I hacked it to achieve the ONU/ONT password and replaced with a classic ZTE F601.

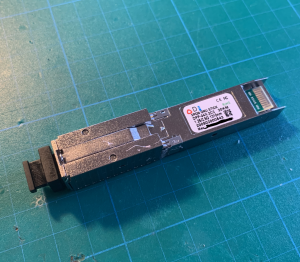

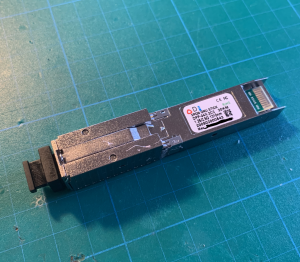

Now I finally managed to get rid of the ZTE F601 by using a SFP with integrated ONU/ONT. The SFP I bought is DFP-34X-2C2 but DFP-34G-2C2 model should work as well.

DFP-34G-2C2 SFP ONU/ONT

This is an ARM v7 (ZX279125) running at 600Mhz and nearly 1200 bogomips, 32Mb integrated RAM and 16Mb of external (SPI?) flash (source) running linux ZTE flavour 2.6.32 in a SFP form factor. PDF

To be able to configure it there has to be some link in the optical connection, otherwise the SFP interface in your switch/router might not linkup and the SFP internal IP might not be reachable.

The default connection info is as follows:

- IP: 192.168.1.1

- VLAN: 1

- URL: http://192.168.1.1

- User: admin

- Pass: admin

In its web page you can configure PON settings and even routing mode. By default, there is no WAN connection (this means there’s no routing mode, only bridge with all vlans through the SFP interface port). You can make the SFP a router to route you house/office traffic by making a WAN connection but I prefer to keep it as bridge.

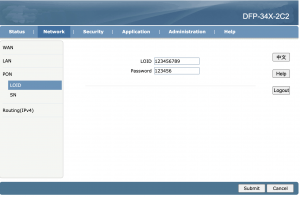

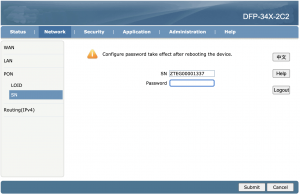

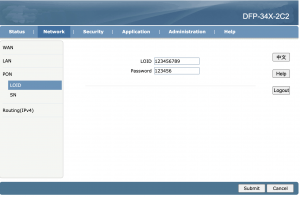

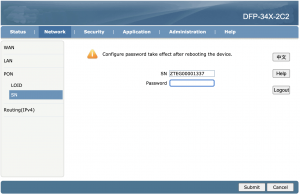

Once in the web configuration page we can configure LOID, SN and their passwords as per our ISP requirements:

DFP-34G-2C2 LOID web

DFP-34G-2C2 SN web

There is also telnet access with the following credentials:

Telnet access is for linux advanced users and is not recomended to tamper with.

I bougth mine here: https://es.aliexpress.com/item/4000296796422.html

I have this SFP directly plugged to my C2960G switch and my router is a Debian virtual machine inside a synology DS218+ NAS which receivec VLAN20 traffic from the ONU/ONT through the switch and then the VM routers the traffic to VLAN1.